小心!你的網站有可能被完全以無法想像的超簡單手法竊取所有資料!

有在經營或管理網站的朋友必看!

有在經營或管理網站的朋友必看!

會寫這篇文章真的是意外,我在資訊網路領域已有20年的時間

時常在處理網管、網站、系統的事務,平常也都很注意資安的問題

都會很小心防範每一個可能會被駭客入侵的地方

想說我都有做到滴水不漏了,所以似乎沒有真的發生過哪一個網站的資料被竊的情形

(或許是我的規模還沒大到人家想理我的程度啦呵呵呵)

反倒是偶爾聽到身邊朋友經營的網站發生客戶資料被駭的情況

我想了許久想不出原因,如果程式碼、防火牆都夠強,為何還是會被盜呢?

直到有一天我在檢視網站上的 404 記錄時,我真的是嚇到吃手手了

補充:404 意思為找不到您網站上某個頁面時的錯誤代號

會去定時檢梘這個記錄通常是為了進行 SEO優化或是使用者操作體驗優化來的

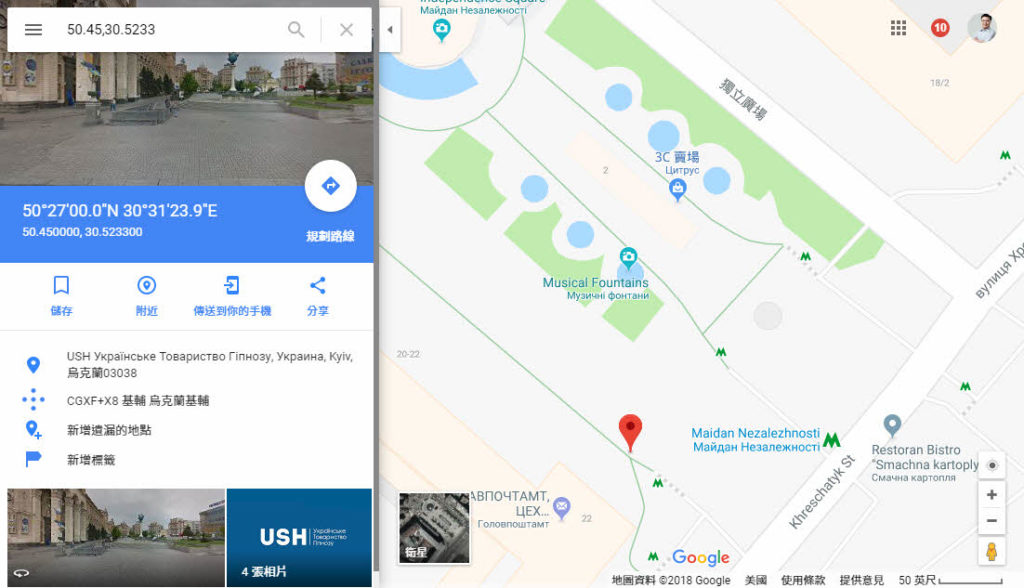

話不多說,先給您看一張圖片

這張圖片是有不知名的人士持續在掃描我某個網站根目錄的各種檔案

右邊還有他的 IP,我好奇反查了一下

來源是在 烏克蘭基輔的一個獨立廣場旁的建築,也看不出是什麼用途

也或許這個地方也是個跳板呢~

如果您也想要查詢某個 IP所在的地理位置~

可以使用 https://redirect.li/map/

接下來我來說明為何駭客要掃描這些不存在的檔案?

或者說,如果這些檔案剛好真的存在呢? 下場會很慘的@@

這個情況也是為何即使您的網站程式碼寫的再強再沒有漏洞

也把防火牆所有的 Port 也全部都封掉,只留下 Port 80 讓駭客只能讀取網站

無法透過其他的地方入侵

但為何還是會發生機密資料被盜的最大可能,因為我也差一點因此中招了

我把搜集到的讀取記錄簡單整理一下,請大致瞄一下,再繼續往下看

/www.zip

/www.tgz

/www.tar.gz

/www.tar.bz2

/www.tar

/www.rar

/www.jeweli.zip

/www.jeweli.tgz

/www.jeweli.tar.gz

/www.jeweli.tar

/www.jeweli.sql.gz

/www.jeweli.sql

/www.jeweli.rar

/www.jeweli.gz

/www.jeweli.cc.zip

/www.jeweli.cc.tgz

/www.jeweli.cc.tar.gz

/www.jeweli.cc.tar

/www.jeweli.cc.sql.gz

/www.jeweli.cc.sql

/www.jeweli.cc.rar

/www.jeweli.cc.gz

/www.jeweli.cc.bck

/www.jeweli.cc.7z

/www.jeweli.bck

/www.jeweli.7z

/www.gz

/www.bck

/wp/wp-config.php~

/wp/wp-config.php.bck

/wp/wp-config.php.bak

/wp/wp-config.bck

/wp/wp-config.bak

您會看到有許多的 www.xxx 之類的檔名

這些檔案大多是壓縮檔,也就是您的整個網站完整備份檔

最常見的備份方式就是透過 SSH指令介面登入 Linux

然後在該網站的根目錄下達

zip -r ?????.zip *

tar cvf FileName.tar DirName

tar zcvf FileName.tar.gz DirName

gzip FileName

之類的壓縮指令,把整個網站打包

或是在 Windows Server 上面把網站目錄直接按滑鼠右鍵選傳送到 Zip 檔

或是由網域控制台自動備份產生的檔案

我有時也會下這樣的指令建立壓縮檔,然後再將壓縮檔下載至本機及雲端儲存

真的是好險我都沒有用上面的名稱給我的壓縮檔命名,因為我有時真的會忘記刪除那個壓縮檔

不然我辛苦建立的網站資料原始碼,以及裡面連結資料庫的帳號密碼就真的會被下載偷光光了@@

甚至整個網站都會被惡搞、刪掉之類的

如果您的資料庫是建立在該網站主機上,也就是 Localhost,通常就只有您那台主機才能存取資料庫

駭客就算有了您的資料庫帳號密碼,也無法登進去

(除非您的網站主控台也剛好使用了同一組帳密,且主控台的登入點也被他知道,他就能登進去並打開資料庫了…)

可是像我的資料庫是 Amazon RDS 獨立資料庫,也就是有公開網址的

如果駭客打開了我的資料庫設定檔,就可以直接登入我的資料庫了

然後把我所有的客戶資料就被盜光光@@

(不過我的資料庫也有設定只有我的一組 IP可以登入,其他人是完全無法登入的,除非我的工作用電腦也被駭)

再來您會看到名為 www.jeweli.cc.xxx 之類的檔名

那是駭客以我的某個網域 https://jeweli.cc 下去命名測試的,好險我也沒這樣命名

這邊打個廣告,茱亞莉 https://jeweli.cc 是我經營的其中一個女性飾品的網站

如果您是女生,或是男生想要送禮物給女友、老婆,都歡迎進去逛逛哦XD

再來您會看到有 xxx.sql 之類的名稱

這類的檔案通常是把資料庫直接匯出備份下來的檔案

如果被發現了,就算您前面資料庫防護做得再好,也是沒救

裡面放的就是最最最最重要的客戶資料了

如果駭客直接拿走這份資料,您可能就會面臨法律的問題

您的客戶也會很可憐…因為他可能就會被詐騙了

或是他設定的帳號密碼如果沒有加密,那他的信箱、FB之類的 就會接著被一路一直入侵下去了

最後您看到的 wp-config.php.bak、bck 之類的檔

這是 WordPress 所架的站台的備份設定檔,

通常是在主機上直接修改內容時,系統產生的備份檔

因為正式檔 wp-config.php 的內容無法直接從外部讀取

而 bak、bck 備份檔是可以的

裡面也存放了資料庫的帳號密碼

如果剛好您的資料庫是可由外部存取的獨立資料庫,又沒有鎖 IP

那就一樣會發生很慘的結果…

拉拉雜雜的講了這麼多,

我認為這是很大的機率,且是意想不到,網站會被入侵的管道

而且是不管您的系統寫的再完善,防火牆再強,都是無法避免的

因為您的網站就是得對外開放,只要您的網站根目錄有這些檔案

任何人都可以存取、入侵,真的是立刻被脫光光@@

接下來也請您或是您的網站管理員趕快開始清查所有的網站

是不是有存放著這些備份檔或有類似風險的檔案,

如果有的話就趕快清除吧

說不定就能解決您一直鬼打牆的資安問題哦!

也歡迎將本文章分享給更多的朋友,一起來保護他們的資安哦

作者:許凱迪

敬告:

本站所有文章僅開放以網址的方式轉分享到其他地方,

例如把網址貼到 FB塗鴉牆,或是點擊本頁面的分享按鈕分享出去

【嚴禁】直接複製內文貼到任何地方,即使有註明出處也不行